SQL Injection(SQL注入)介绍及SQL Injection攻击检测工具

1.关于SQL Injection 迄今为止,我基本没有看到谁写出一篇很完整的文章,或者说很成熟的解决方案(能做到 的人肯定很多,问题是没有流传开来,很遗憾) 我简单的说几点,希望启发大家思考,起到抛砖引玉的作用 一、SQL Injection的原理 SQL Injection的实现方法和破坏作用有很多,但万变不离其宗,其原理可以概括为一句话 :SQL Inj...

防SQL注入漏洞补丁asp版

以下代码是网上流行的枫叶防SQL注入通用版的代码,我在原来的基本上去掉一些内容,使之简单化.以代码拷进记事本,另存为asp文件。然后在数据库连接文件那里加上包含代码就行了,例如:<!-- #i nclude file="文件名" -->以下是代码<%'--------定义部份------------------Dim Fy_Post,Fy_Get,Fy_In,Fy_Inf,Fy....

如何测试WEB应用程序防止SQL注入攻击

WEB应用程序的安全测试,防止SQL注入攻击,下面举一些简单的例子加以解释。——Inder P Singh。 许多应用程序运用了某一类型的数据库。测试下的应用程序有一个接受用户输入的用户界面,这些输入值用来执行下列任务。 给用户显示相关的存储数据。例如,程序通过用户输入的登录信息检查用户凭证(权限),从而只显示相关的功能和数据。 将用户输入的数据存储到数据库中。例如,用户填写了一张....

逆向路由器固件之SQL注入 Part3

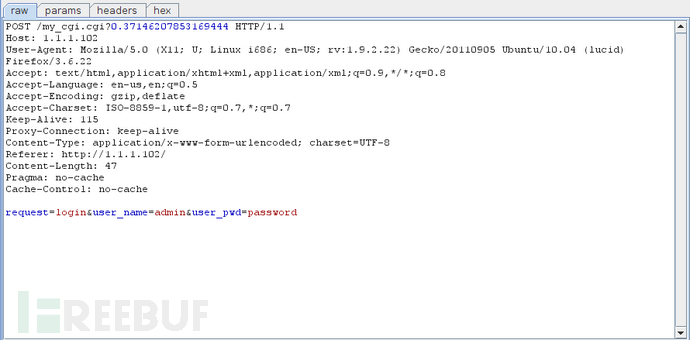

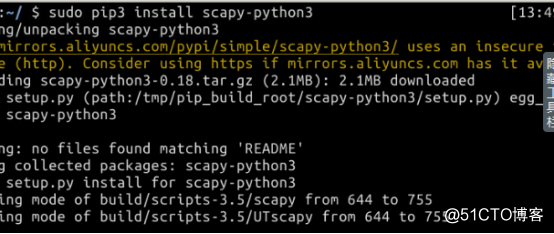

另寻他径 在前面的内容中,我们使用TEW-654TR路由器的tftp服务实现了获取目标的管理权限。但是要是tftp没有开放到外网怎么办?另寻他径:在这一篇中会我们来分析一个web应用上的漏洞。 初步分析 使用代理软件抓登录时候的数据包,可以看到发送的http请求如上图所示。数据发送给了my_cgi.cgi这个脚本。我们分析一下这个文件看看。 rootfs git:(master) fin...

SQL注入详解-2

< DOCTYPE html PUBLIC -WCDTD XHTML StrictEN httpwwwworgTRxhtmlDTDxhtml-strictdtd> 第二节、判断能否进行SQL 注入 看完第一节,有一些人会觉得:我也是经常这样测试能否注入的,这不是很简单吗? 其实,这并不是最好的方法,为什么呢? 首先,不一定每台服务器的IIS都返回具体错误提示给客户端,如果程序中加了.....

网络安全系列之二十 手工SQL注入(PHP)

在掌握了MySQL的基本操作之后,在本篇博文中将介绍如何进行手工PHP注入。目标网站仍然采用NPMserv搭建,软件下载地址:http://down.51cto.com/data/1886128。 首先随便打开一个页面,利用and 1=1和and 1=2判断是否存在注入点。 然后利用order by推断字段数量,这里推断出有5个字段。 接下来执行语句“union select 1,2,3,4,5....

DDOS和sql注入网络攻防实验

模拟网络攻防实验 好久没研究渗透攻击了,巩固一下 sql注入攻击 概述 通过对SQL注入的演示,让大家了解SQL注入漏洞的方式,并学习应对此种漏洞的防御方法。 环境拓扑图 Ip地址 操作机IP地址:172.16.11.2 整体说明 1、第一步,判断注入点字符还是数字 字符型 ' and 'a'=a' ' and 'a'='b 数字型 and 1=1 and 1=2 2、判断列数,使用order.....

DVWA系列之2 low级别SQL注入

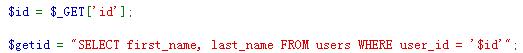

将Security level设为on,在左侧列表中选择“SQL Injection”,然后在右侧的“User ID”文本框中输入不同的数字就会显示相应的用户信息。 我们首先需要判断这里所传输的参数是文本型还是数字型,分别输入3和1+2,观察它们显示的结果并不一致,因而就判断出参数类型是文本型。 点击页面右下角的“View Source”可以查看源代码,其中最重要的是如下图所示的两行语句: 第.....

DVWA系列之3 medium级别SQL注入

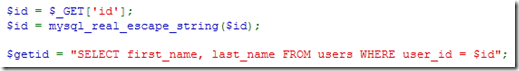

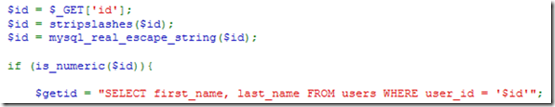

将“DVWA Security”设置为medium中等级别,首先点击右下角的“View Source”查看此时的网页源码,主要观察与low级别的区别。 可以发现,这里对用户输入的id参数进行了过滤,主要方法是使用了mysql_real_escape_string()函数,这个函数可以将$id变量中的单引号’、双引号”、斜杠\等字符进行转义,因而我们再输入之前的“’or 1=1 #”就会报错了,.....

DVWA系列之6 SQL注入漏洞的挖掘与防御

下面我们来查看high级别的SQL注入源码。 可以看到除了之前的mysql_real_escape_string()函数之外,在它前面还多加了一个stripslashes()函数,这个函数的作用是删除由 addslashes() 函数添加的反斜杠,也就是去除addslashes()函数的转义。 这里为什么要有这个操作呢?这是由于在high级别下,PHP的magic_quotes_gpc被自动设.....

本页面内关键词为智能算法引擎基于机器学习所生成,如有任何问题,可在页面下方点击"联系我们"与我们沟通。

SQL更多注入相关

- web SQL注入xss csrf

- cms SQL注入

- SQL注入防御

- sqlmap SQL注入

- mybatis SQL注入

- 如何避免SQL注入

- SQL注入案例

- 安全SQL注入

- SQL union注入

- 存在SQL注入

- SQL注入攻击

- 防止SQL注入

- web漏洞SQL注入靶场

- 网络安全SQL注入

- SQL注入绕过

- 漏洞SQL注入

- jdbc SQL注入

- mybatis防止SQL注入

- 网站SQL注入攻击

- java SQL注入

- SQL注入攻击学习笔记

- SQL注入安全狗绕过

- 注入SQL

- 网站SQL注入

- SQL注入详解

- SQL注入笔记

- joomla SQL注入漏洞

- mybatis-plus SQL注入

- 渗透SQL注入

- SQL注入总结

数据库

分享数据库前沿,解构实战干货,推动数据库技术变革

+关注