Cocos移植到Android-使用Eclipse交叉编译打包

如果对命令行望而生畏我们可以借助于安装有ADT插件的Eclipse工具实现交叉编译。使用Eclipse进行交叉编译首先需要将要编译的工程导入到Eclipse的Workspace中Workspace是多个工程的集合。具体步骤是启动Eclipse后选择菜单File→New→Project弹出如图21-18所示的新建工程对话框选择Android→Android Project from Existin....

android_studio打包aar文件,使用xutils的viewutils?报错

使用android_studio打包aar文件,使用xutils的viewutils方法,文件爆红,不能使用。这是什么情况呢?大家有遇到的没有,怎么解决呢? 必须全部改成findViewBuId吗?? 同时,@OnClick()注解同样报错 @OnClick(R.id.deal_login_ok_btn) public void onclickLog...

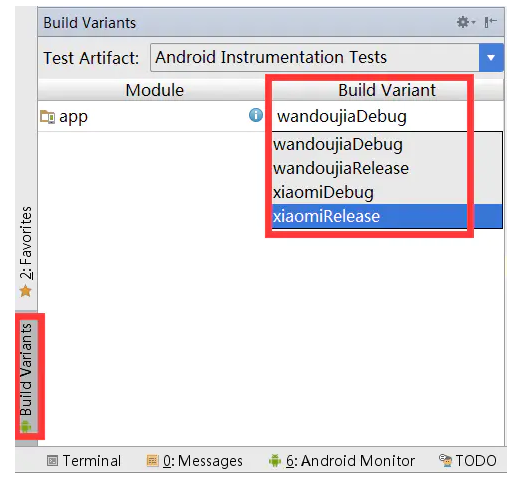

Android的多渠道打包

前言本篇包括以下内容:多渠道打包概述友盟的多渠道打包美团的多渠道打包360的多渠道打包多渠道打包概述什么是多渠道包渠道包就是要在安装包中添加渠道信息,也就是channel,对应不同的渠道,例如:小米市场、360市场、应用宝市场等产品在不同的应用市场可能有不同的统计需求,需要为每个应用市场的Android包设定一个可以区分应用市场的标识,这个为Android包设定应用市场标识的过程就是多渠道打包。....

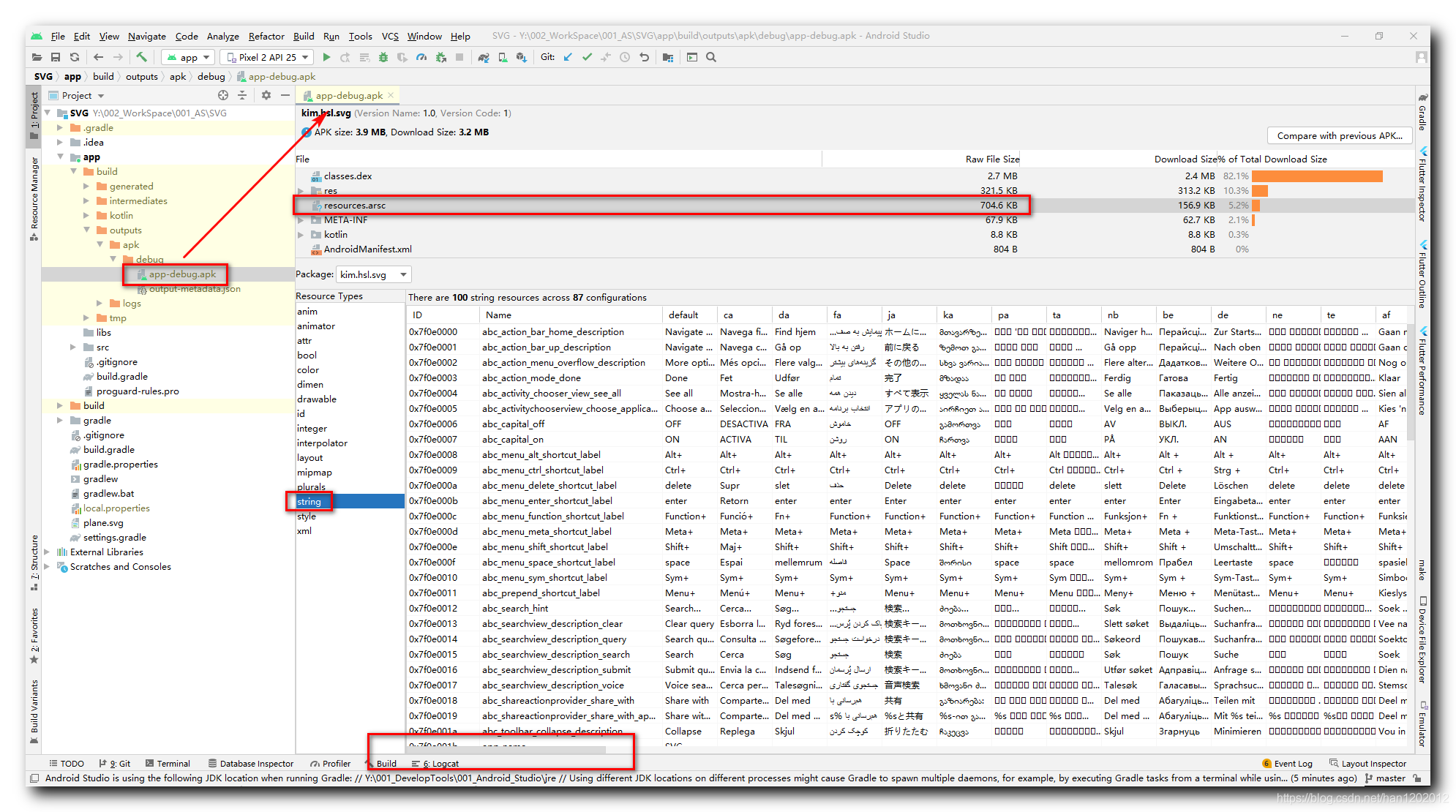

【Android 安装包优化】资源打包配置 ( resources.arsc 资源映射表 | 配置国际化资源 )

文章目录一、resources.arsc 资源映射表二、配置国际化资源三、完整 build.gradle 构建脚本示例四、参考资料一、resources.arsc 资源映射表分析 Android 应用打包后的 APK 文件 , 打开 resources.arsc 文件 , 该文件是 Android 应用的资源映射表 ,点击 string , 查看字符串资源 , 在 strings.xml 中定义....

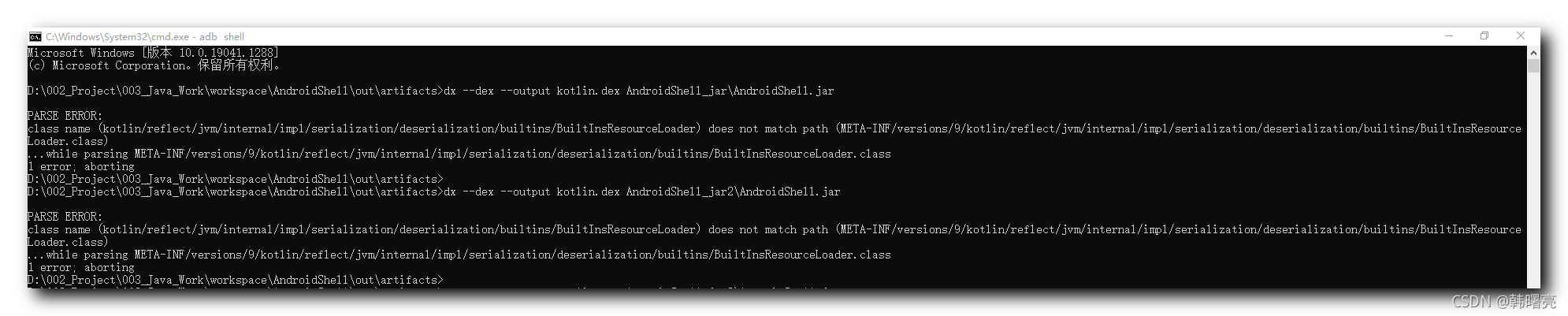

【错误记录】记录 Android 命令行执行 Java 程序中出现的错误 ( dx 打包 PC 可执行文件报错 | dalvik 命令执行 kotlin 编译的 dex 文件报错 )

文章目录前言一、Android 命令行与 PC 可执行 JAR 文件不兼容二、Android 命令行使用 dalvik 命令不能直接执行 Kotlin 编译的 dex 文件前言尝试在 Android 系统中执行 Java 程序 , 【开发环境】Android 命令行中执行 Java 程序 ( IntelliJ IDEA 中创建 Java / Kotlin 工程 | dx 打包 DEX 字节码文件....

【Android 逆向】Android 进程代码注入原理 ( 注入本质 | 静态注入和动态注入 | 静态注入两种方式 | 修改动态库重打包 | 修改 /data/app/xx/libs 动态库 )

文章目录一、注入本质二、静态注入和动态注入三、静态注入两种方式 ( 修改动态库重打包 | 修改 /data/app/packageName/libs/ 下的动态库 )一、注入本质进程注入本质 是 监控 或 分析 目标进程 ( 被调试进程 ) 的运行状态 , 运行状态包括 :标志位IP 寄存器值SP 栈寄存器内容EAX 值其次 , 需要拿到 目标进程 ( 被调试进程 ) 的运行控制权 , 远程执行....

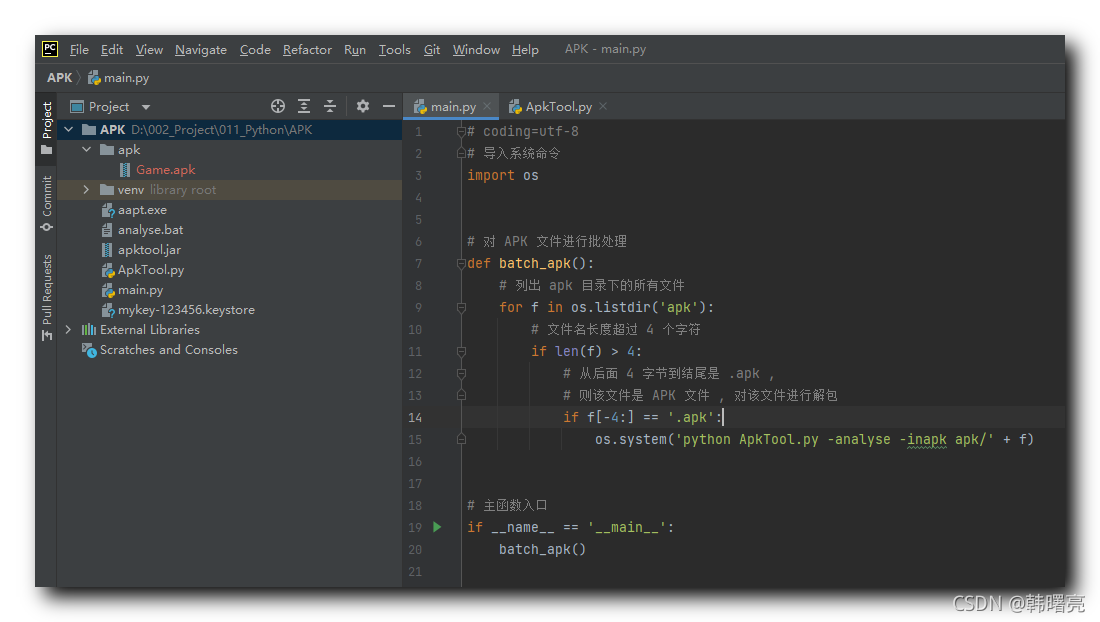

【Android 逆向】逆向修改游戏应用 ( APK 解析工具 | 解包 -> 分析 -> 重打包 -> 签名 流程 )

文章目录一、APK 解析工具二、解包 -> 分析 -> 重打包 -> 签名 流程一、APK 解析工具使用 【Android 逆向】使用 Python 编写 APK 批处理分析工具 博客中的 Python 编写的 APK 处理分析工具 , 分析一个游戏应用 ;上述工具中 , 使用到了一个核心的 Python 脚本 ApkTool.py , 在 【Android 逆向】ApkToo....

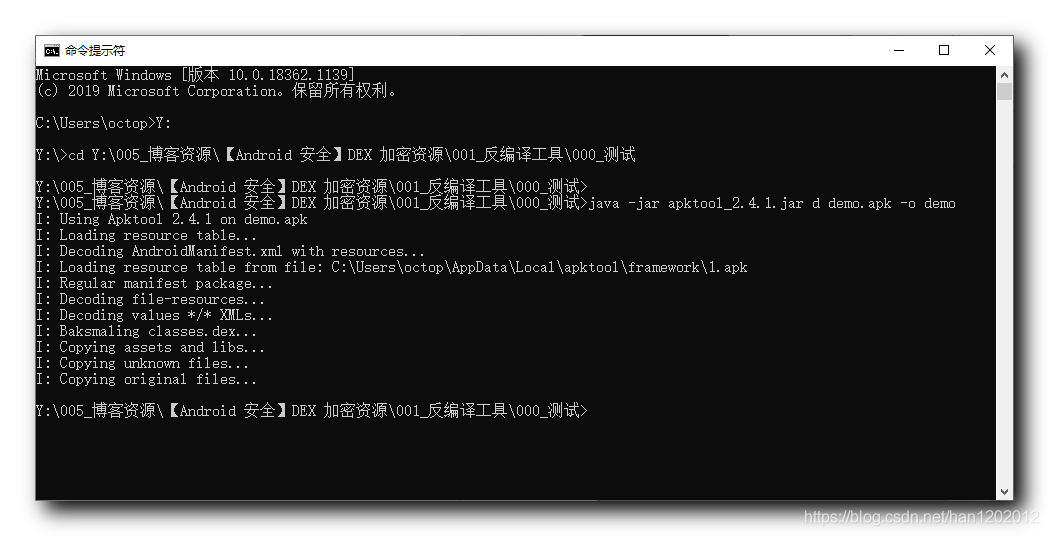

【Android 逆向】ApkTool 工具使用 ( ApkTool 简介 | ApkTool 解包和打包 )

文章目录前言一、ApkTool 简介二、ApkTool 解包和打包1、使用 apktool 解包2、使用 apktool 打包前言之前写的 ApkTool 相关博客 :【Android 安全】DEX 加密 ( 常用 Android 反编译工具 | apktool | dex2jar | enjarify | jd-gui | jadx )【Android 逆向】Android 逆向工具 ( Ap....

【Android 插件化】使用插件化引擎对应用进行重打包的恶意软件特征 ( 检测困难 | 成本低 | 恶意插件可更换 | 容易传播 )

文章目录一、检测困难二、成本低三、恶意插件可更换四、容易传播一、检测困难恶意软件开发者 , 开发一个插件化 宿主软件 , 将 APK 安装包直接以插件形式运行 , 同时还会将恶意代码放在另外一个插件中 ;上述使用插件化重打包的恶意软件 , 不用修改 APK 文件 , 只需要使用插件化引擎包裹该应用 APK 安装包 ; 一般情况下 , 宿主软件中不植入恶意代码 , 会加载 2 22 个插件 , 一....

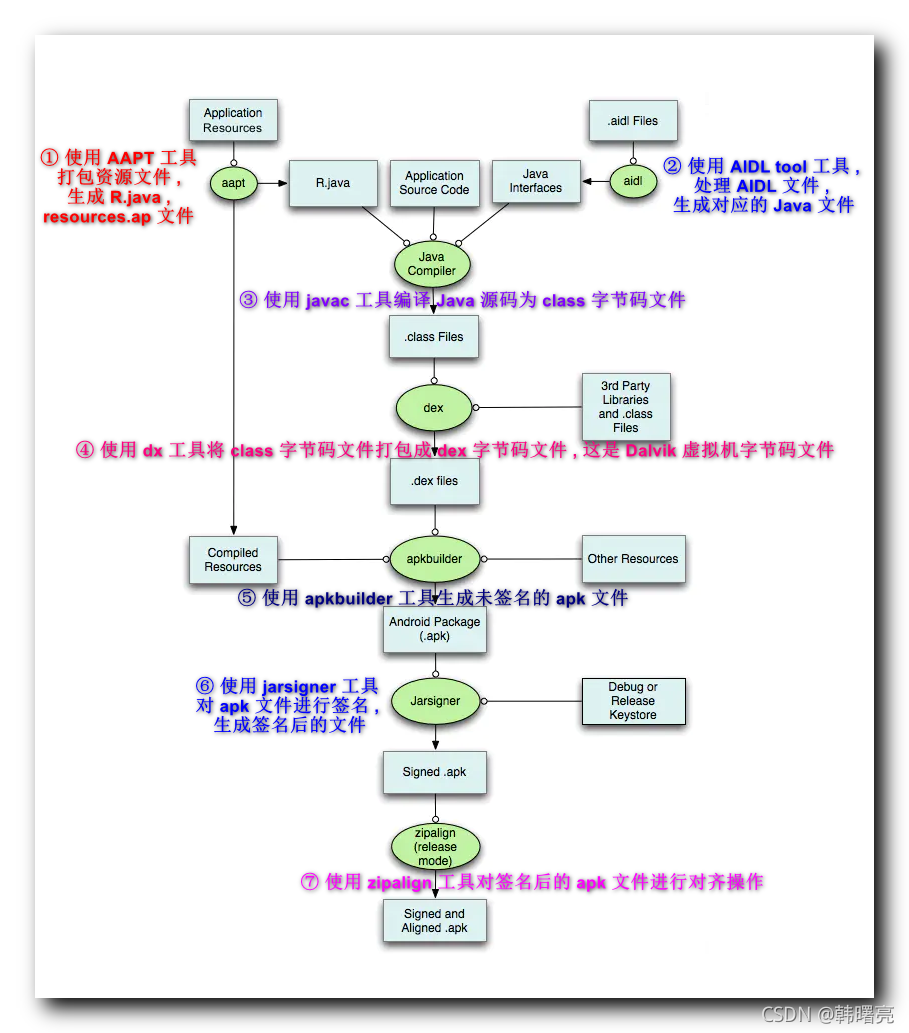

【字节码插桩】Android 打包流程 | Android 中的字节码操作方式 | AOP 面向切面编程 | APT 编译时技术

文章目录一、Android 中的 Java 源码打包流程1、Java 源码打包流程2、字符串常量池二、Android 中的字节码操作方式一、Android 中的 Java 源码打包流程Java 程序在 Java 虚拟机执行前 , 需要先将 Java 源码通过 javac 编译成 .class 字节码文件 , 然后才能在虚拟机中运行 ;1、Java 源码打包流程Android 中的 Java 源码....

本页面内关键词为智能算法引擎基于机器学习所生成,如有任何问题,可在页面下方点击"联系我们"与我们沟通。

Android更多打包相关

- 框架打包Android

- 打包安卓Android

- react native打包Android

- react打包Android

- flutter打包Android

- 打包Android

- app Android打包

- Android打包签名

- Android离线打包

- 应用研发平台emas打包Android

- Android apk打包

- Android gradle打包

- Android打包jar

- Android打包apk文件

- Android文件打包

- 云效Android打包

- Android签名打包

- emas打包Android

- Android打包google

- uniapp打包Android

- Android项目实战打包

- Android jar打包

- Android工程打包

- cordova打包Android

- Android打包脚本

- Android动态库打包

- Android打包maven

- 插件Android打包

- unity打包Android

- Android ant打包

Android您可能感兴趣

- Android日志分析

- Android环境变量

- Android抓取

- Android解决方案

- Android解析

- Android win

- Android安装

- Android ANR

- Android adb

- Android配置

- Android开发

- Android应用

- Android Studio

- Android实现

- Android app

- Android报错

- Android系统

- Android iOS

- Android文件

- Android SDK

- Android手机

- Android自定义

- Android图片

- Android分析

- Android Activity

- Android项目

- Android数据

- Android平台

- Android源码

- Android方法

mPaaS 移动开发平台

mPaaS 源于蚂蚁集团金融科技,为 App 开发、测试、运营及运维提供云到端的一站式解决方案,致力于提供高效、灵活、稳定的移动研发、管理平台。 官网地址:https://www.aliyun.com/product/mobilepaas/mpaas

+关注