powershell红队免杀上线小Tips

powershell是一个很好的宝藏库,在内网中可能会给出意外惊喜。挑一点重点说说,本文的杀软以火绒为主。其实我们都用过powershell,比如ls,dir不过它只是Get-ChildItem别称。常用命令和参数介绍:命名规范:动词+名词=cmdlets-Get-ExecutionPolicy:查看当前执行策第一次我们运行ps1脚本的时候会遇到这种情况,因为powershell默认安全策略为R....

PowerShell随机免杀结合ps2exe上线

01 前 言昨天在freebuf上看到了一篇文章,讲的是使用ps2exe将powershell.ps1文件,编译成为可执行的EXE文件.原文链接如下:https://www.freebuf.com/articles/system/290918.html于是想到自己之前的使用base64对powershell进行免杀,就想讲这两个结合起来玩一下.02Powe....

Cobaltstrike4.0——记一次上头的powershell上线分析(三)

5、总结:上面便是远程进程注入实现dll的注入,实质上就是在宿主进程上创建了一个新的线程,新的线程执行了我们写的恶意代码。整个过程最关键的一步也是最巧妙的一步:就是我们调用CreateRemoteThread这个api来在远程进程中创建线程的时候,要传入一个过程方法,创建的线程就会去执行这个过程方法(对这个方法是有两个限制的,返回值和参数类型要满足条件)。这里我们想一下,这个过程方法可以是我们自....

Cobaltstrike4.0——记一次上头的powershell上线分析(二)

shellcode的编写shellcode就是一串放到哪都能执行的机器码,不依赖导入表和重定向表,也就是不依赖环境,那么这个是怎么做到的呢?我们如何在不直接使用 win32的api的情况下来调用相关api接口的呢?(一般我们直接调用api,其实都是一个间接call,从导出表里面IAT表里面拿api的函数的真实地址。但是因为这个真实地址会随着模块在每个进程中被加载的基址不同而改变,所以我们在she....

Cobaltstrike4.0——记一次上头的powershell上线分析(一)

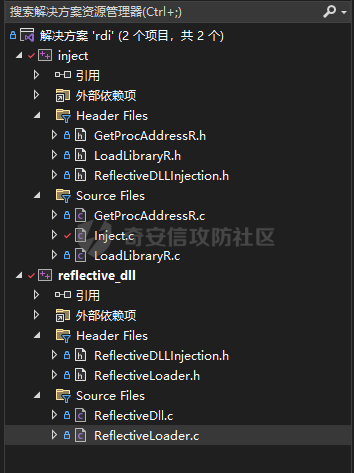

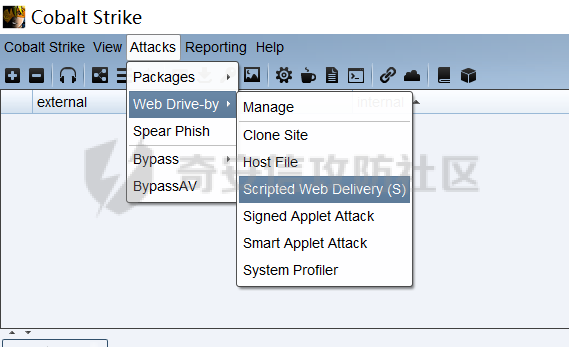

简单记录下之前CS的powershell上线分析心路历程。本文主要分析内容1、CS powershell上线过程分析2、powershell shellcodeloader分析3、shellcode内容4、dll注入相关内容5、ReflectDllInjection技术分析生成攻击payload:CS通过Arttack—>Web Drive-by—>Scripted Web Deli....

本页面内关键词为智能算法引擎基于机器学习所生成,如有任何问题,可在页面下方点击"联系我们"与我们沟通。

powershell您可能感兴趣

- powershell命令

- powershell active

- powershell自动化

- powershell应用

- powershell ssh

- powershell脚本

- powershell web

- powershell ip

- powershell ip地址

- powershell访问

- powershell windows

- powershell管理

- powershell server

- powershell sql

- powershell文件

- powershell azure

- powershell自动化运维

- powershell v3

- powershell权威指南

- powershell exchange

- powershell操作

- powershell sharepoint

- powershell系统

- powershell ad

- powershell安装

- powershell实战指南

- powershell信息

- powershell邮箱

- powershell设置

- powershell服务器