【BP靶场portswigger-服务端10】XML外部实体注入(XXE注入)-9个实验(全)(下)

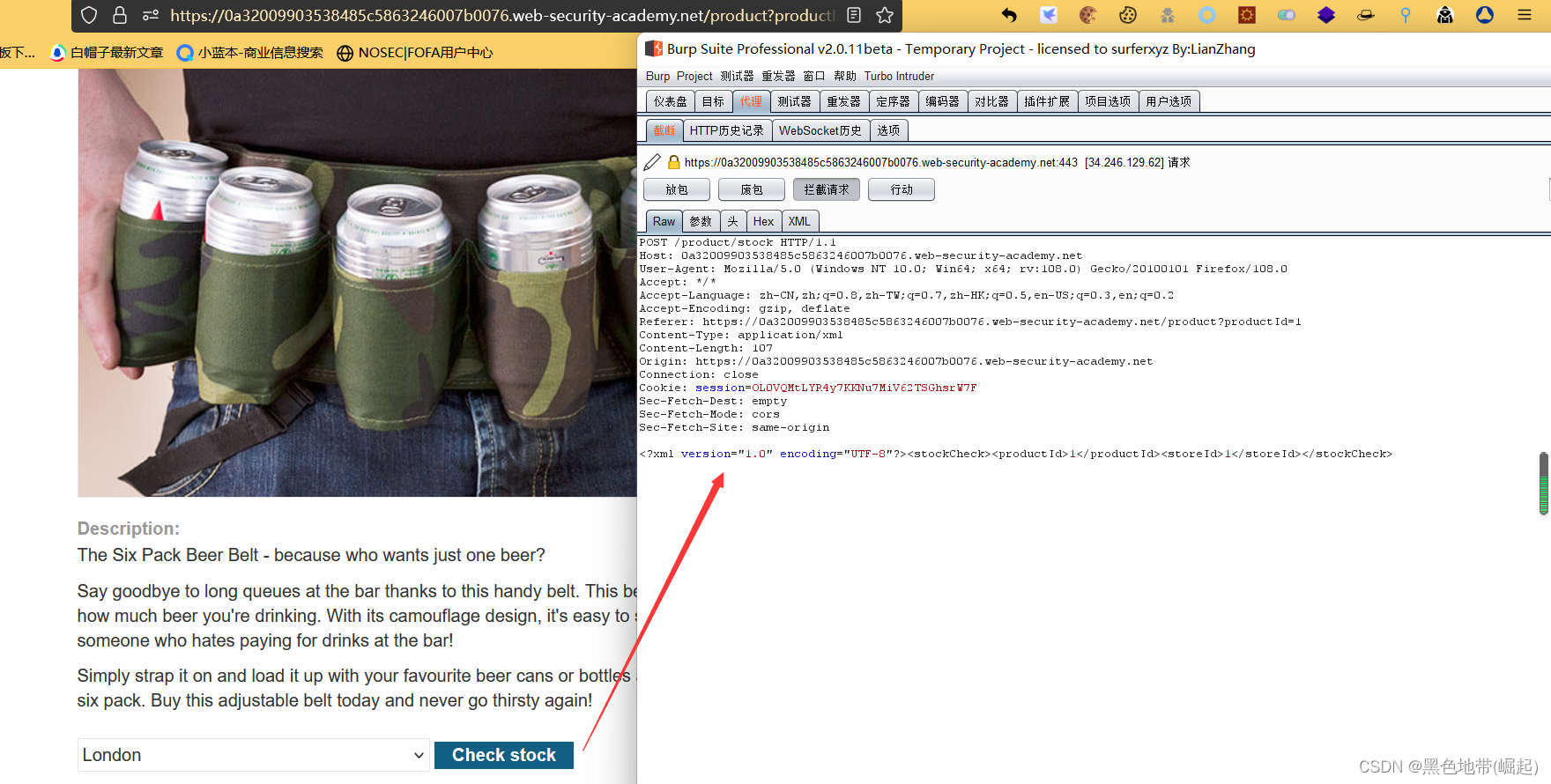

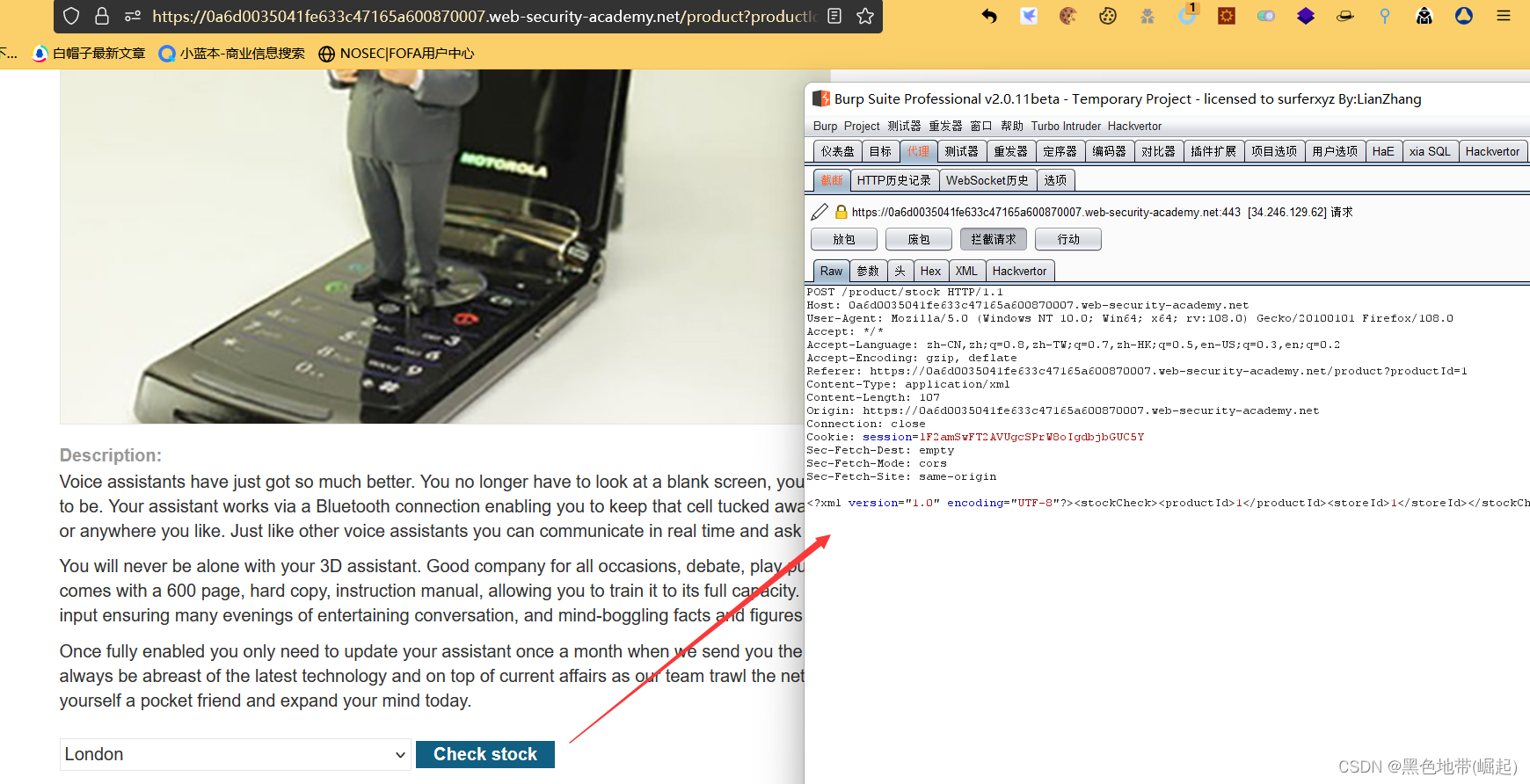

实验5:利用XXE盲注使用恶意外部DTD泄漏数据信息:本实验有一个"Check stock"(检查库存)功能,该功能可以解析XML输入,但不显示结果。要解决实验问题,请将/etc/hostname文件的内容导出。part1: 访问一个产品页面,点击"检查库存",并使用BP拦截产生的POST请求,并发送到repeaterpart2:上传DTD文件BP---BC客户端---“Copy to clip....

【BP靶场portswigger-服务端10】XML外部实体注入(XXE注入)-9个实验(全)(上)

一、XML外部实体(XXE)注入1、简述:1、XML外部实体注入(也称为XXE)是一个Web安全漏洞,使得攻击者能够干扰应用程序对XML数据的处理。它通常允许攻击者查看应用程序服务器文件系统上的文件,并与应用程序本身可以访问的任何后端或外部系统进行交互。2、在某些情况下,攻击者可以利用XXE漏洞执行攻击,从而升级XXE攻击,危害底层服务器或其他后端基础架构服务器端请求伪造(SSRF)攻击。 2、....

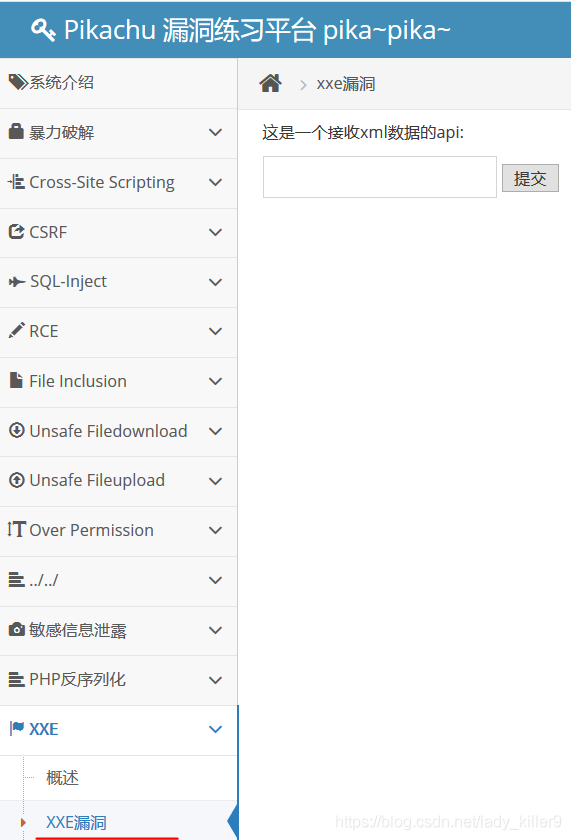

网络安全-XXE(XML外部实体注入)原理、攻击及防御

前言XML文档结构包括XML声明、DTD文档类型定义(可选)、文档元素。博主之前用xml也没有使用过DTD,因为是可选的嘛,这里就简单说一下,学过的跳过。DTD(文档类型定义)的作用是定义 XML 文档的合法构建模块。DTD 可以在 XML 文档内声明,也可以外部引用。内部声明DTD<!DOCTYPE 根元素 [元素声明]>引用外部DTD文档<!DOCTYPE 根元素 SYST....

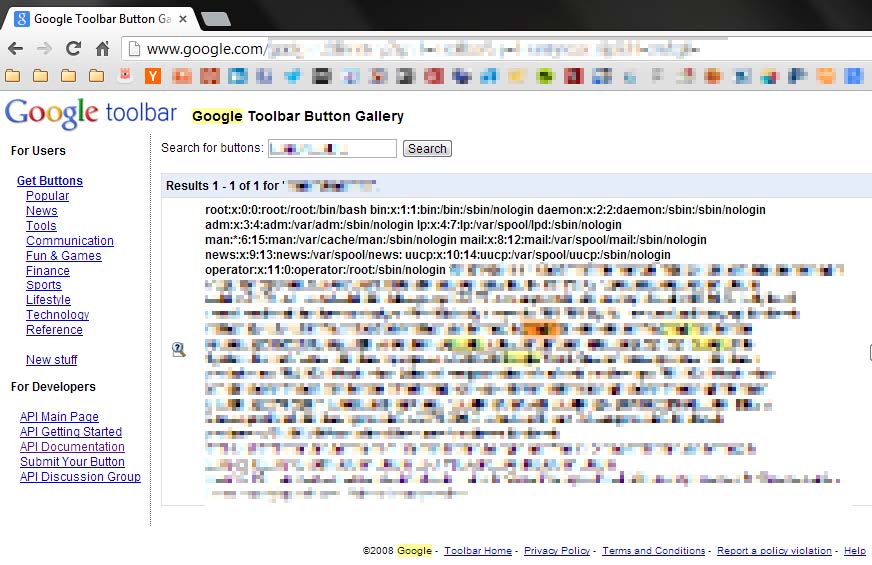

Web Hacking 101 中文版 十四、XML 外部实体注入(二)

作者:Peter Yaworski 译者:飞龙 协议:CC BY-NC-SA 4.0 示例 1. Google 的读取访问 难度:中 URL:google.com/gadgets/directory?synd=toolbar 报告链接:https://blog.detectify.com/2014/04/11/how-we-got-read-access-...

Web Hacking 101 中文版 十四、XML 外部实体注入(一)

十四、XML 外部实体注入 作者:Peter Yaworski 译者:飞龙 协议:CC BY-NC-SA 4.0 XML 外部实体(XXE)漏洞涉及利用应用解析 XML 输入的方式,更具体来说,应用程序处理输入中外部实体的包含方式。为了完全理解理解如何利用,以及他的潜力。我觉得我们最好首先理解什么是 XML 和外部实体。 元语言是用于描述其它语言的语言,这就是 ...

XML实体注入漏洞

XML实体注入漏洞 测试代码1:新建xmlget.php,复制下面代码 <?php $xml=$_GET['xml']; $data = simplexml_load_string($xml); print_r($data); ?> 漏洞测试利用方式1:有回显,直接读取文件 <?xml version="1.0" encoding="utf-8"?>...

本页面内关键词为智能算法引擎基于机器学习所生成,如有任何问题,可在页面下方点击"联系我们"与我们沟通。

开发与运维

集结各类场景实战经验,助你开发运维畅行无忧

+关注