对于Java代码审计,主要的审计步骤如下:

对于Java代码审计,主要的审计步骤如下: 确定项目技术框架、项目结构环境搭建配置文件的分析:如pom.xml、web.xml等,特别是pom.xml,可以从组件中寻找漏洞Filter分析:Filter是重要的组成部分,提前分析有利于把握项目对请求的过滤,在后续漏洞利用时能够综合分析路...

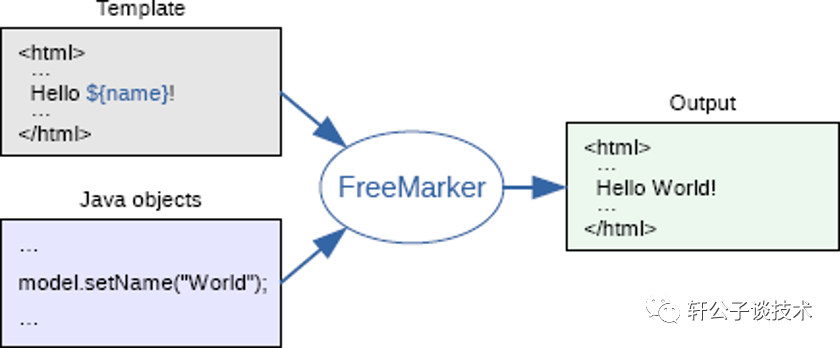

Java审计之Freemarker模板注入漏洞

Freemarker 是一种模板引擎,它允许开发人员将模板文本注入到动态数据中,从而生成动态页面和其他文档。Freemarker 支持多种语法和功能,包括条件语句、循环语句、函数、表达式等等。开发人员可以使用这些语法和功能来构建模板,并动态注入数据。Freemarker 模板引擎使用了一种称为“模板文本”的格式,这种格式可以包含变量、函数和其他语法。开发人员可以将模板文本注入到动态数据中,并使用....

Java审计之XSS篇

Java审计之XSS篇0x00 前言继续 学习一波Java审计的XSS漏洞的产生过程和代码。0x01 Java 中XSS漏洞代码分析xss原理xss产生过程:后台未对用户输入进行检查或过滤,直接把用户输入返回至前端。导致javascript代码在客户端任意执行。XSS代码分析在php里面会使用echo对用户输入的参数进行直接输出,导致了xss漏洞的产生。而在Java里面会将接收到的未经过滤的参数....

Java审计之SQL注入篇

0x00 前言本篇文章作为Java Web 审计的一个入门文,也是我的第一篇审计文,后面打算更新一个小系列,来记录一下我的审计学习的成长。0x01 JDBC 注入分析在Java里面常见的数据库连接方式也就那么几个,分别是JDBC,Mybatis,和Hibernate。注入常见场景分析JDBC的连接是比较繁琐的,并且是最原始的连接方式,我们来看看JDBC的最原始的连接代码Get型注入:@WebSe....

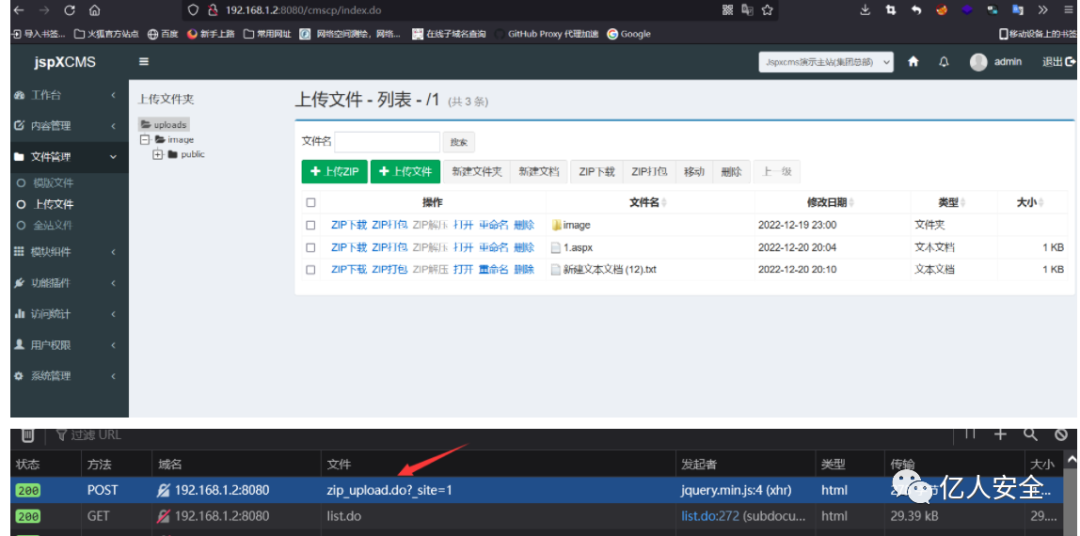

Java代码审计之jspxcms审计(三)

RCE第一处在逛后台的时候 发现上传的地方可以任意上传东西 但是直接jsp这些传上去访问直接下载 无法利用 但是在上传zip的时候会自动解压 这就有意思了 于是乎 先抓包抓到路由 然后全局搜索然后跟进来这里调用了这个zipupload 继续跟进经过简单代码跟进 发现 这一步才开始对参数进行利用经过初步判断这个函数的作用是将zip里面的文件取出来 然后存入到文件....

Java代码审计之jspxcms审计(二)

SSRF在审计ssrf的时候 一般都是搜索关键函数URL.openConnection() URL.openStream() HttpClient.execute() HttpClient.executeMethod() HttpURLConnection.connect() HttpURLConnection.getInputStream() HttpServletRequest() Basi....

Java代码审计之jspxcms审计(一)

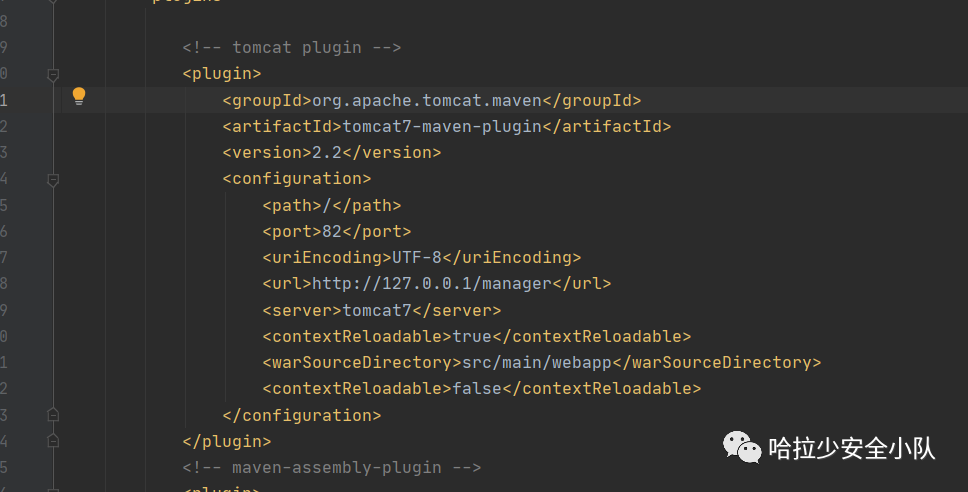

环境搭建源码:https://www.ujcms.com/uploads/jspxcms-9.0.0-release-src.zip下载之后解压然后用idea导入先创建数据库导入数据库文件然后导入源码然后配置好数据库连接加载maven依赖根据本地数据库版本情况 记得调整数据库依赖版本然后启动后台地址:http://127.0.0.1:8080/cmscp/index.do因为刚开始代码也那么多就....

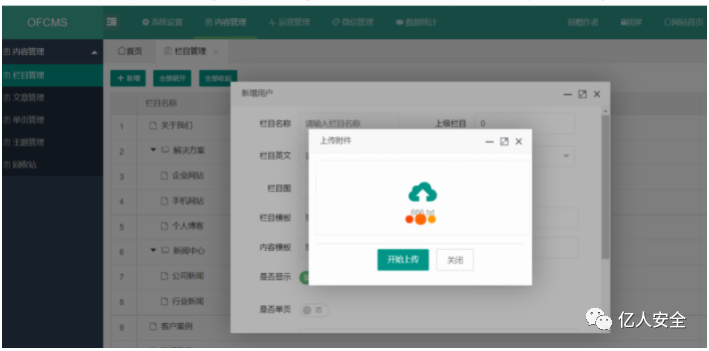

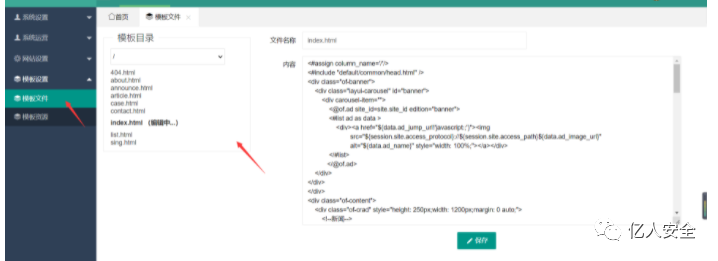

java审计之ofcms(三)

任意文件上传看到一个上传还是根据数据包 找到代码这里代码很少 一步一步跟进这里看不出什么 继续跟进这里通过new MultipartRequest进行上传文件跟进继续这个函数没发现什么发现这个函数会判断jsp和jspx后缀这里可以就可以通过windows的特性 来进行绕过 上传文件名为.jsp.测试第二处这个函数也是和上面一样的 可以进行任意文件上传这些都可以越权修改密码先创建一个普通用户然后登....

java审计之ofcms(二)

任意文件读取但仅限读取html js css xml文件这里默认只能读取default里面的文件因为第一次审计 不太了解框架结构 所以点击页面的时候进行抓包来寻找Controller层在idea找到这个方法dir是当前目录 也就是可查看代码的目录 这个是可控的 通过这里可以看出继续往下跟pathFile 则是根据传入的dir 获取到绝对路径跟到这里则可以看到只能返回html xml ....

java审计之ofcms(一)

搭建环境Github地址如下:"https://github.com/yuzhaoyang001/ofcms"然后使用idea导入war包配置tomcat然后创建数据库运行sql文件然后配置好数据库文件根据自己安装的mysql版本配置pom.xml后台地址:http://localhost:8081/ofcms_admin_war/admin/login.html账号,密码 admin / 12....

本页面内关键词为智能算法引擎基于机器学习所生成,如有任何问题,可在页面下方点击"联系我们"与我们沟通。

Java开发者

Java开发者成长课堂,课程资料学习,实战案例解析,Java工程师必备词汇等你来~

+关注