PHP代码审计之taocms(三)

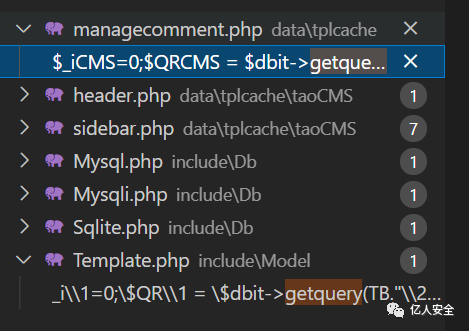

getquery可以看到该方法没有合适的调用,都是在一些模板文件中用于加载数据,所以直接放弃updatelistcategory看到这里的调用,发现是经过这个add_one处理过的,不是传参的那个statusadd_one处理POST传输的数据,对数据了过滤转义,然后返回值,所以不存在注入而在update函数中,没有进行数据数据过滤处理,有可能存在注入payload:1) or sleep(4)....

PHP代码审计之taocms(二)

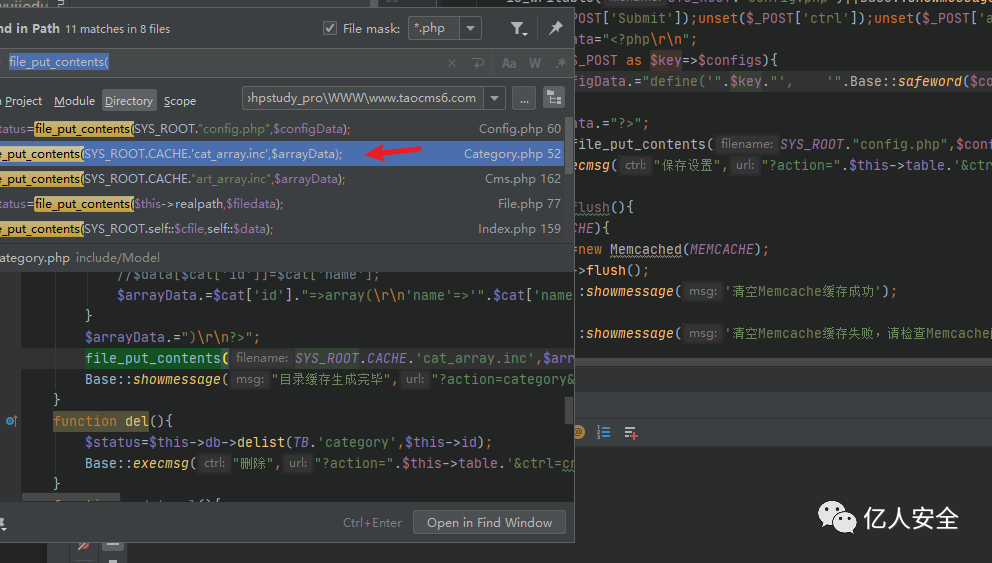

5.缓存文件getshell我们在搜索危险函数的时候发现一处很有可能getshell的地方,我们先看这里的$arrayData是否可控。这里代码37行的 $o 也就是对应代码49行的 $cat 数组中的内容是从数据库中 cms_category 表中获取的。那么如果这里表中的内容是我们可以控制的那么就能写入任意内容。我们去看下该表中的内容从数据内容可以看出这里的功能点其实就是 管理栏目 中的内容....

PHP代码审计之taocms(一)

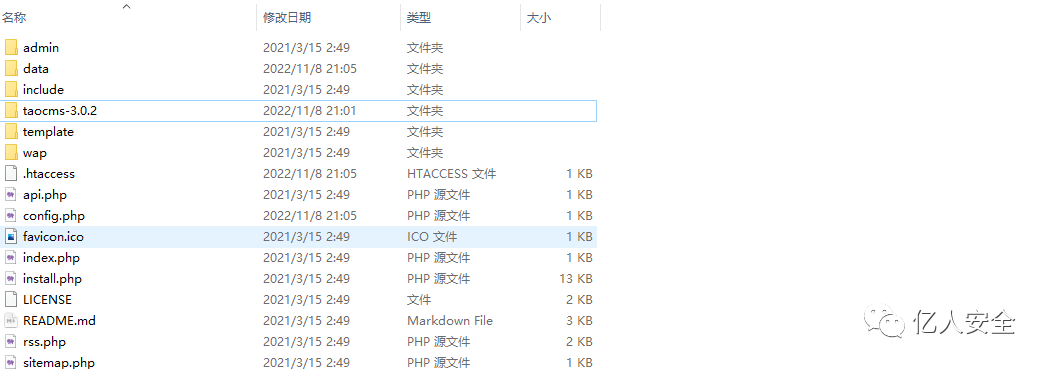

环境搭建:首先我们来分析该系统的路由信息,以及如何进行参数的构造。路由分析:该系统有两个路由,一是前台功能点路由,二后台功能点路由,但两个路由代码类似只不过后台路由添加了session校验,我们先来看看前台路由是怎么构造的。前台路由放在api.php文件中。在common.php中22行代码处中调用__autoload() 魔术方法来加载 Model 文件夹下的功能代码,方便后续路由的调用。在代....

本页面内关键词为智能算法引擎基于机器学习所生成,如有任何问题,可在页面下方点击"联系我们"与我们沟通。

PHP学习站

PHP学习资料大全

+关注