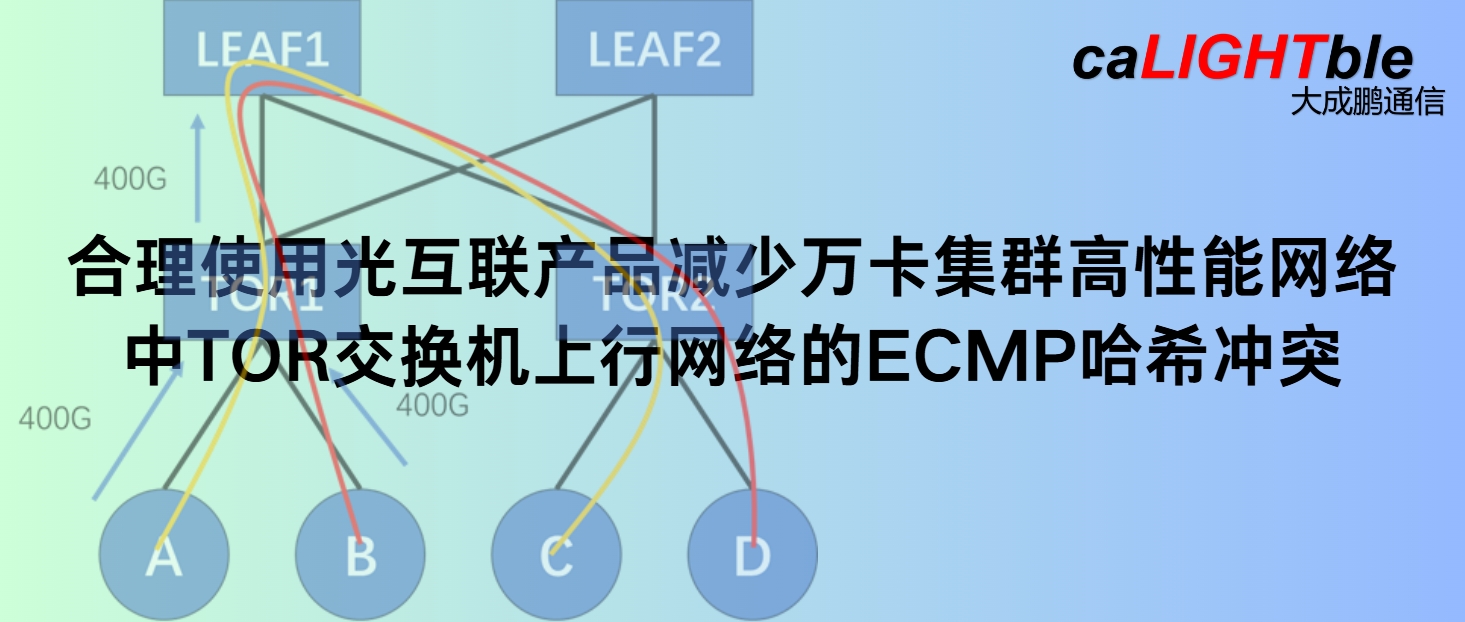

合理使用光互联产品减少万卡集群高性能网络中TOR交换机上行网络的ECMP哈希冲突

合理使用光互联产品减少万卡集群高性能网络中TOR交换机上行网络的ECMP哈希冲突 众所周知,万卡集群需要高性能网络进行数据的大容量快速的交换数据。但是,数据流从服务器A传输到服务器B往往可以有多个网络路径可以选择,一旦所有数据流选择同一条网络路径进行传输时,就会造成该路径网络的拥堵。于是业界使用一种ECMP的方法,通过哈希运算(这里不做深究,简单点理解就是一种网络路...

花无涯带你走进黑客世界之Tor洋葱网络

这是一条带给你好运的抽奖微博,转发和评论中不定期抽粉丝送书!大家可以多给些建议和想法,可以到微博问答提问,也可以打赏哦~ 支持我!Tor本来是为用户提供匿名上网保护用户隐私的工具,但是对于一些用户来说,他们可以利用Tor的隐蔽性进行黑客攻击或非法交易活动。总结Tor的恶意应用主要表现在以下几方面。当前Tor网络检测方法当前对Tor网络的攻击检测一般有以下几种方法:1.控制出口节点,篡改未加密流量....

MIT研发的新型匿名网络Riffle,下一个Tor?

现在的隐私问题是一个网络热词,如果你担心你上网的隐私会泄露,最有效的解决办法就是使用Tor。这款免费的匿名通信软件,能够让人们在与其他人通信时隐藏自己真实的信息。 虽然Tor是一个很好的匿名网络系统,但它自身也有局限性。Tor已经被FBI盯上用于逮捕罪犯,包括丝绸之路2的Brian Richard Farrell,曾于2014年1月被逮捕。 Tor项目组甚至还指控,FBI至少花了100万美元经费....

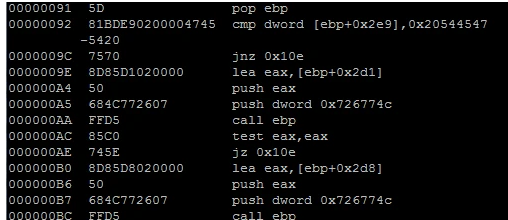

FBI针对Tor网络的恶意代码分析

一、背景Tor(The Oninon Router)提供一个匿名交流网络平台,它使得用户在浏览网页或访问其它网络服务时不会被跟踪。作为该网络的一部分即所谓的“暗网”(darknet),是指只能通过Tor网络访问的服务器群组,这些服务器提供包括社区论坛、电子邮件等多种服务。虽然提供这些服务都是无恶意的,初衷是用来关注侵犯人权问题,但是由于匿名的原因吸引了很多有犯罪意图的人,比如传播儿童色情。事后执....

新一代 Tor 网络正在研究中 | 宅客精选

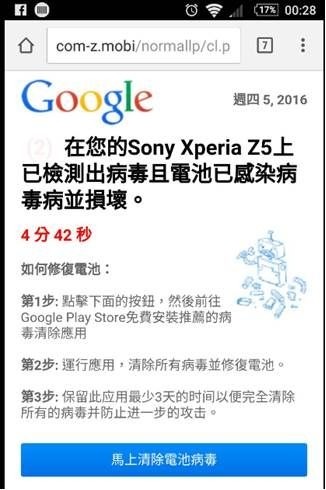

想了解每周最有料的“黑客与极客”资讯,看 | 宅客精选 | 就够了。 1、提示用户中病毒,手电筒 App 用奇葩方法做广告 接广告似乎是手电筒这类小工具 App 的生存之道,在 App 内做点推广也无可厚非。但是最近安全研究人员发现,一款名为 Super-Bright LED Flashligh...

FBI 拼了!攻击 Tor 网络,誓要拿下暗网

毒品、军火交易和色情、暴力犯罪是“暗网”上永恒的主题。这个听上去充满诱惑力的网络系统可以实现访问者和服务器双向匿名,从而让地下交易的双方无法被警察定位。究竟这个灰色网络中究竟在进行怎样令人瞠目结舌的活动,请参考雷锋网(公众号:雷锋网)文章『暗网上的性、暴力、毒品,你所有的野心和向往(上)』 【Tor浏览器工作界面】 暗网得以存在,Tor(The ...

教你如何安全的使用Tor网络

Tor是什么 Tor是互联网上用于保护您隐私最有力的工具之一,但是时至今日仍有许多人往往认为Tor是一个终端加密工具。事实上,Tor是用来匿名浏览网页和邮件发送(并非是邮件内容加密)的。今天,我们要讨论一下Tor的是如何工作的、它做什么、不会做什么,以及我们该如何正确地使用它。 Tor的工作原理是这样的: 当你通过Tor发送邮件时, tor会使用一种称为“洋葱路由”的加密技术通过网络随机生成的.....

号称比Tor更安全的匿名网络正在开发中

随着棱镜门事件的曝出,通讯安全问题引发了广泛关注,然而作为一个重要的匿名网络平台——Tor网络,近期却由于其隐秘性、传输速度,以及项目资金来自军方等情况而备受非议。 传统Tor匿名网络的安全性近期备受争议 对此,一个由麻省理工学院(MIT)与瑞士联邦理工学院(EPFL)计算机科学和人工智能实验室组成的研究团队表示,其正在开发一套比Tor更加安全、高效的网络通讯架构“Riffle”。 ...

22 个出口节点对 Tor 网络发动中间人攻击

研究人员发现了22个出口节点对Tor网络发动中间人攻击, 使用自签名的伪造证书替换有效证书,将Tor网络的加密流量转为明文流量。 在Tor匿名网络中,出口节点是Tor用户访问目标网站的最后一个中继,在开放互联网和加密Tor网络之间架起了一个桥梁,出口节点的维护者将知道哪些内容发送给了终端用户,如果这些内容没有加密,那么他们将能监测和审查Tor用户 的互联网访问。瑞典Karlstad大学的计算机科....

本页面内关键词为智能算法引擎基于机器学习所生成,如有任何问题,可在页面下方点击"联系我们"与我们沟通。

域名解析DNS

关注DNS行业趋势、技术、标准、产品和最佳实践,连接国内外相关技术社群信息,追踪业内DNS产品动态,加强信息共享,欢迎大家关注、推荐和投稿。

+关注