安卓逆向 -- Frida Hook某车_sign算法分析

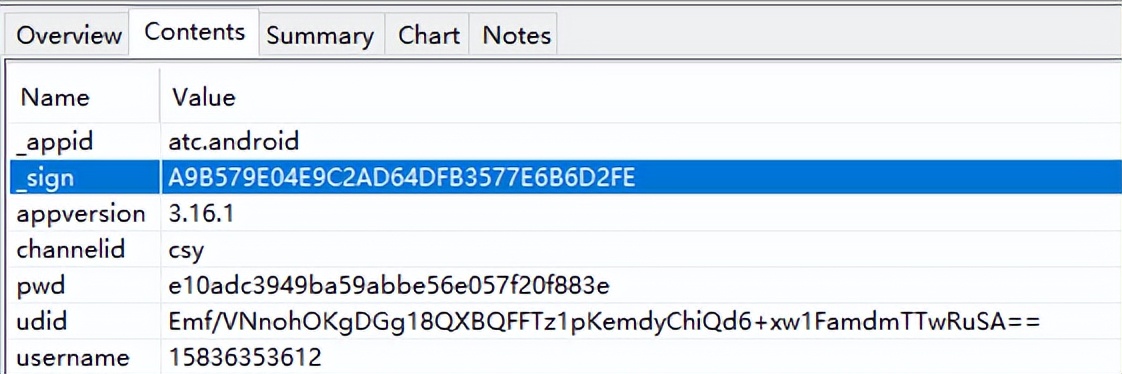

接上节课内容安卓逆向 -- Frida环境搭建(HOOK实例)安卓逆向 -- FridaHook某车udid的加密值安卓逆向 -- FridaHook分析3DES加密值安卓逆向 -- SO文件逆向分析一、上节课抓包有个sign值二、用jadx打开,全局搜索"_sign",发现sign值都来自于toSign函数三、查找toSign函数声明的地方public static String toSign....

安卓逆向 -- Frida环境搭建(HOOK实例)

一、开启抓包程序Postern和Charles二、目标分析打开jadx,把apk拖拽进去,全局搜索"pwd",挨个分析,明显来自于这条代码,后面是md5,可以判断pwd加密是md5,我们hook该地方三、Frida环境搭建1、首先安装frida和frida-toolspip install frida pip install frida-tools2、adb环境配置,将安卓模拟器安装目录里的ad....

安卓逆向 -- Frida Hook某车_sign算法分析

接上节课内容安卓逆向 -- Frida环境搭建(HOOK实例)安卓逆向 -- FridaHook某车udid的加密值安卓逆向 -- FridaHook分析3DES加密值安卓逆向 -- SO文件逆向分析一、上节课抓包有个sign值二、用jadx打开,全局搜索"_sign",发现sign值都来自于toSign函数三、查找toSign函数声明的地方public static String toSign....

安卓逆向 -- Frida环境搭建(HOOK实例)

一、开启抓包程序Postern和Charles二、目标分析打开jadx,把apk拖拽进去,全局搜索"pwd",挨个分析,明显来自于这条代码,后面是md5,可以判断pwd加密是md5,我们hook该地方三、Frida环境搭建1、首先安装frida和frida-tools1. pip install frida 2. pip install frida-tools2、adb环境配置,将安卓模拟器安装....

本页面内关键词为智能算法引擎基于机器学习所生成,如有任何问题,可在页面下方点击"联系我们"与我们沟通。

Android您可能感兴趣

- Android软件

- Android IMEI

- Android root

- Android伊凡

- Android草卓

- Android android

- Android解析

- Android开发

- Android Jetpack

- Android Kotlin

- Android应用

- Android Studio

- Android实现

- Android app

- Android报错

- Android系统

- Android iOS

- Android文件

- Android SDK

- Android手机

- Android自定义

- Android图片

- Android分析

- Android Activity

- Android项目

- Android数据

- Android源码

- Android平台

- Android方法

- Android java

mPaaS 移动开发平台

mPaaS 源于蚂蚁集团金融科技,为 App 开发、测试、运营及运维提供云到端的一站式解决方案,致力于提供高效、灵活、稳定的移动研发、管理平台。 官网地址:https://www.aliyun.com/product/mobilepaas/mpaas

+关注