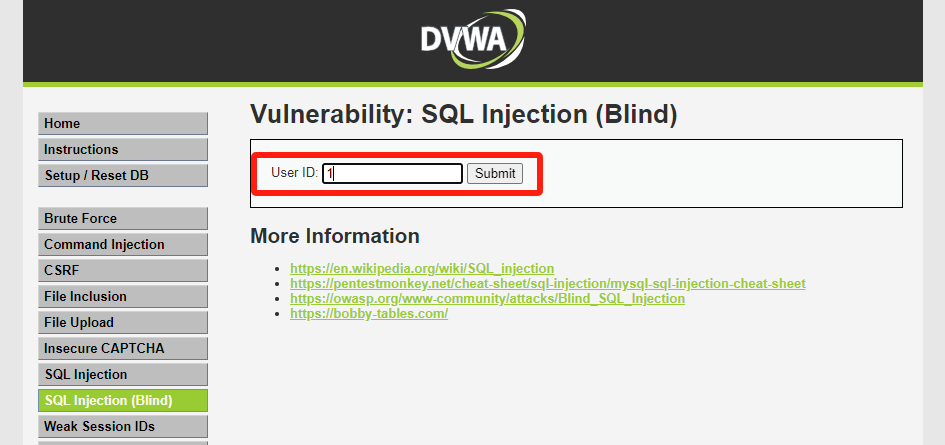

DVWA SQL Injection (Blind) 通关解析

前言 DVWA代表Damn Vulnerable Web Application,是一个用于学习和练习Web应用程序的开源应用程序。它被设计成一个易于安装和配置的应用程序,旨在帮助安全专业人员和爱好者了解和熟悉不同类型的Web应用程序。 DVWA提供了一系列的场景和练习环境,用户可以通过这些场景来学习和实践利用技术。这些包括常见的安全问题,如SQL注入、跨站脚本(XSS...

[dvwa] sql injection

sql injection 0x01 low sql语句没有过滤 经典注入,通过逻辑or为真相当于select * from users where true,99换成1也成 ...

![[dvwa] sql injection](https://ucc.alicdn.com/pic/developer-ecology/ebi4wp2ql3fxg_9d4d92fc09164cdaaae949654c447189.png)

[dvwa] sql injection(Blind)

blind 0x01 low 1’ and length(version()) = 6 # syntax: substr(string , from<start from 1>, cut length) 1’ and substr(version(),1,1) = ‘5’ # 1’ and substr(version(),2,1) = ‘.’...

![[dvwa] sql injection(Blind)](https://ucc.alicdn.com/pic/developer-ecology/ebi4wp2ql3fxg_989079ca69494abebf4d238494b53f22.png)

DVWA之SQL注入—Impossible level代码审计

Impossible level源代码<?php if( isset( $_GET[ 'Submit' ] ) ) { // Check Anti-CSRF token checkToken( $_REQUEST[ 'user_token' ], $_SESSION[ 'session_token' ], 'index.php' ); // Get input ...

[网络安全]DVWA之SQL注入—High level解题简析

手工注入判断注入类型由以上两个回显可知,该注入类型为字符型注入。判断注入点个数由以上两个回显可知,注入点个数为两个。爆库名爆表名爆列名爆字段sqlmap注入查看是否存在注入点python sqlmap.py -u "http://localhost/dvwa/vulnerabilities/sqli/" --data "id=1"存在注入点。爆库名python sqlmap.py -u "htt....

![[网络安全]DVWA之SQL注入—High level解题简析](https://ucc.alicdn.com/pic/developer-ecology/c2fo6hak5a22e_5ab68bfa790a410aad41bcb12af5e010.png)

[网络安全]DVWA之SQL注入—medium level解题详析

提交用户名后URL并未产生参数的传输,结合页面源代码发现,该数据请求类型为POST请求。判断漏洞类型判断是否为数字型注入使用hackbar进行POST:id=1 and 1=1 &submit=submit 回显如下:再POST:id=1 and 1=2 &submit=submit 无任何回显说明该漏洞类型为数字型注入漏洞使用BurpSuite进行POST先抓ID=1的数据包在....

![[网络安全]DVWA之SQL注入—medium level解题详析](https://ucc.alicdn.com/pic/developer-ecology/c2fo6hak5a22e_d8c681b3f6ee468abf5f9741b6a87968.png)

[网络安全]DVWA之SQL注入—low level解题详析

判断漏洞类型判断漏洞类型原理可参考[网络安全]SQL注入原理及常见攻击方法简析判断是否为数字型注入若为数字型注入,则第二个语句应回显Error或没有回显。判断是否为字符型注入第二个语句没有回显,所以该漏洞类型为字符型注入漏洞。判断注入点个数输入1' order by 4#时,回显Unknown column '4' in 'order clause'说明猜测的注入点个数过大输入1' order ....

![[网络安全]DVWA之SQL注入—low level解题详析](https://ucc.alicdn.com/pic/developer-ecology/c2fo6hak5a22e_d137189b82214132b7440d9c170e9557.png)

web漏洞_dvwa环境_sql注入

一、dvwa_sql注入环境介绍登陆进来之后,在左边的导航栏里找到DVWA Security(DVWA安全)将安全等级改为Low。DVWA Security:可以设置dvwa的安全等级,其默认是Impossible,但是过了这么多年就算是不可能模式,放到现在也是可以攻破的。二、sql注入介绍SQL注入是服务端未严格校验客户端发送的数据,而导致服务端SQL语句被恶意修改并成功执行的行为。攻击者通过....

《11招玩转网络安全》之第四招:low级别的DVWA SQL注入

以DVWA为例,进行手工注入,帮助读者了解注入原理和过程。 1、启动docker,并在终端中执行命令: docker ps -a docker start LocalDVWA docker ps 执行结果如图4-19所示。 图4-19 启动DVWA 2、在浏览器地址栏输入127.0.0.1后回车,浏览器打开了DVWA页面(DVWA在前面的章节中已建立完毕)。先点击左侧栏的DVWA Se...

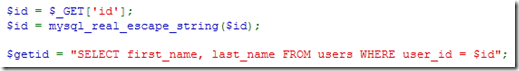

DVWA系列之3 medium级别SQL注入

将“DVWA Security”设置为medium中等级别,首先点击右下角的“View Source”查看此时的网页源码,主要观察与low级别的区别。 可以发现,这里对用户输入的id参数进行了过滤,主要方法是使用了mysql_real_escape_string()函数,这个函数可以将$id变量中的单引号’、双引号”、斜杠\等字符进行转义,因而我们再输入之前的“’or 1=1 #”就会报错了,.....

本页面内关键词为智能算法引擎基于机器学习所生成,如有任何问题,可在页面下方点击"联系我们"与我们沟通。

数据库

分享数据库前沿,解构实战干货,推动数据库技术变革

+关注